Onlangs gaf ik een sessie voor een aantal van mijn collega’s over VMware NSX-T. Het was weliswaar een technische sessie, maar een aantal van de aanwezigen had niet echt een technische achtergrond. Het ‘dwong’ mij daarom om niet enkel maar bezig te zijn met de technische kant van het product, maar ook uit te leggen waarom NSX een product is dat voor veel organisaties een meerwaarde kan zijn.

Natuurlijk is het niet de eerste keer dat ik daarover praat en het is ook altijd een prominent onderdeel van mijn presentaties, zowel intern als extern, maar soms is het goed om er toch even extra bij stil te staan. De ‘waarom’-vraag bij het maken van keuzes is vaak de belangrijkste vraag om te stellen.

Ook in mijn dagelijkse werk als consultant is het altijd belangrijk om te weten wat de drijfveren zijn van klanten om een bepaalde oplossing te zoeken. Ook dan ga ik altijd op zoek naar ‘waarom’. In deze tweedelige blogpost beantwoord ik die vraag.

Ik ga met name in op de redenen waarom NSX Data Center voor een organisatie een belangrijke toevoeging kan zijn.

De naam NSX bestaat inmiddels al een tijdje en is in de tussentijd uitgegroeid tot een portfolio van producten. Onder de vlag Virtual Cloud Network vallen inmiddels meerdere NSX-producten.

Dit artikel gaat vooral over NSX-T Data Center: het product voor on-premises-omgevingen, maar ook zeer waardevol voor organisaties die gebruik maken van een of meerdere cloudoplossingen.

Use Cases

Als ik bij klanten over de vloer kom om te praten over NSX-T Data Center, zie ik vier interessegebieden bij een klant.

Security

Security staat bij de meeste klanten het hoogst op de agenda. Iedereen kent tegenwoordig wel redenen waarom hun omgeving beter beveiligd moet worden, of dat nu is vanwege compliancy aan de AVG of omdat er onvoldoende zekerheid is dat de interne data goed beschermd is. Als het gaat om beveiliging gebruik ik vaak de kasteel-metafoor.

Een kasteel kan uitstekend beveiligd zijn tegen kwaadwillenden. Er kunnen dikke muren zijn, waar je niet makkelijk doorheen kunt komen. Een slotgracht, gecombineerd met een ophaalbrug, kan ervoor zorgen dat ze niet makkelijk de muren kunnen bestormen. Ook zijn kantelen aanwezig, vanwaar beveiligers binnendringers kunnen tegenhouden met pijl en boog of door gebruik te maken van hete olie.

Maar dat is vooral beveiliging aan de buitenkant. Weten de kwaadwillenden toch binnen te dringen, bijvoorbeeld via infiltratie, dan ligt de schat voor het oprapen.

Zo is het ook met een datacenter. Er staat over het algemeen een dikke ‘Next Generation Firewall’ aan de buitenkant, met allerlei functies zoals IPS/IDS en anti-malware. Deze firewall zorgt ervoor dat de indringers buiten de deur worden gehouden. Maar weten ze toch te infiltreren in het datacenter, dan kunnen ze vandaar uit vrij bewegen om de schatten van het datacenter te bemachtigen.

Dus is het belangrijk om ook die interne beveiliging op orde te hebben. Ik gebruik daarvoor graag het voorbeeld van een hotel.

Dus is het belangrijk om ook die interne beveiliging op orde te hebben. Ik gebruik daarvoor graag het voorbeeld van een hotel.

Het is toegestaan om in de lobby van het hotel te komen, bijvoorbeeld om een kamer te boeken, maar toegang tot de kamers is enkel toegestaan als je daarvoor de juiste keycard hebt. En als het goed is, kun je met de keycard voor jouw kamer ook alleen maar je eigen kamer in en niet de kamer van de buurman.

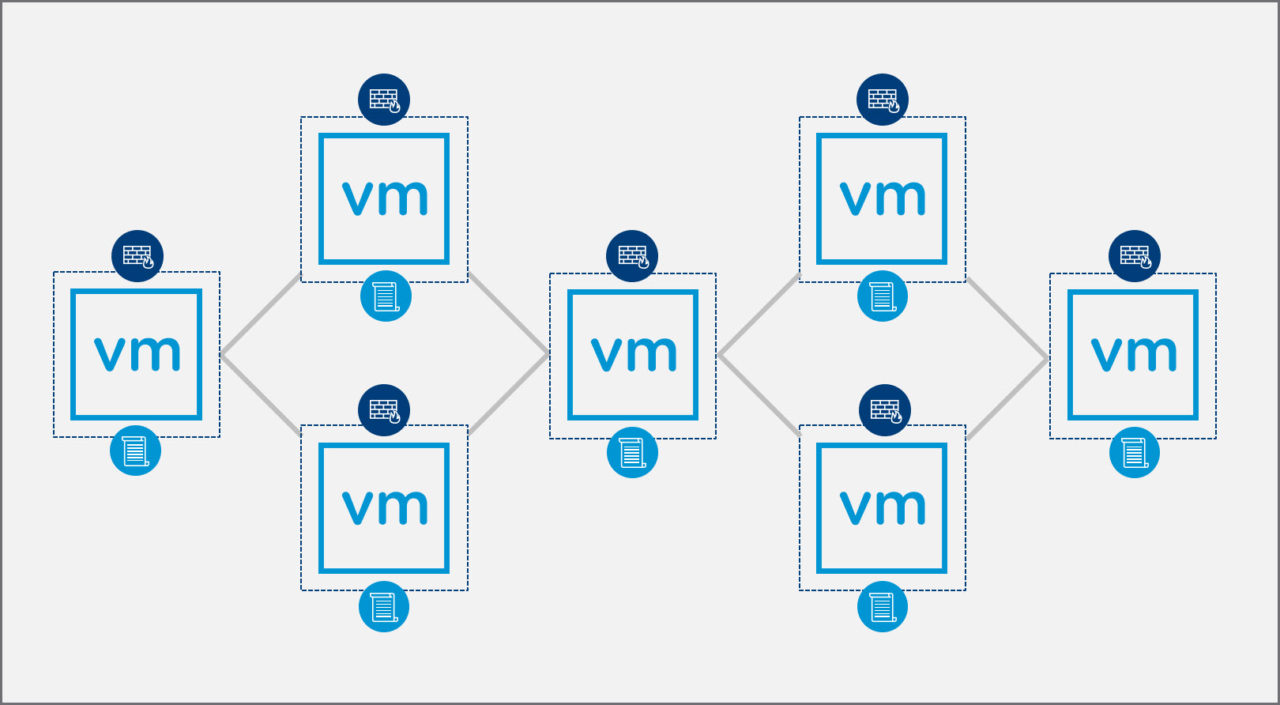

Zero trust noemen we dat. In de wereld van het datacenter houdt dat in dat alle communicatie tussen twee apparaten alleen maar mogelijk is, als dat expliciet wordt toegestaan. Alle andere communicatie wordt geblokkeerd. En daar kan NSX-T Data Center uitstekend bij helpen omdat het de mogelijkheid biedt om, door middel van policies, te bepalen welke communicatie is toegestaan en welke communicatie niet.

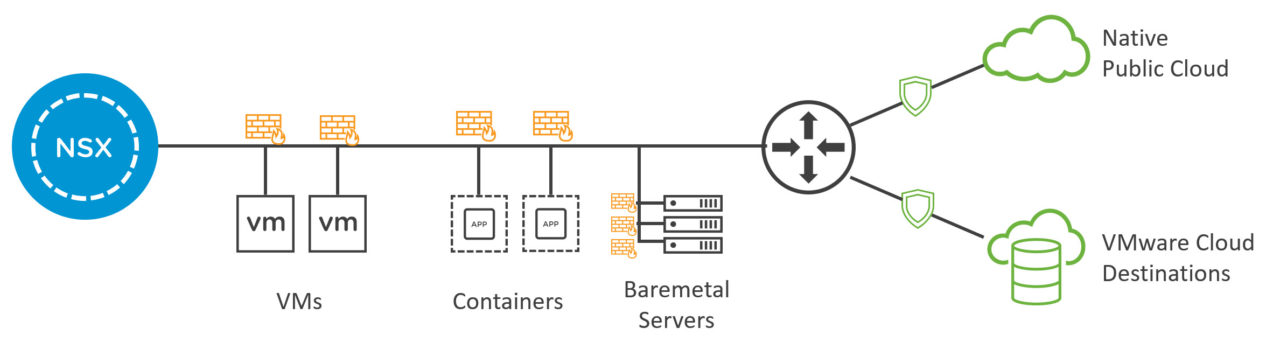

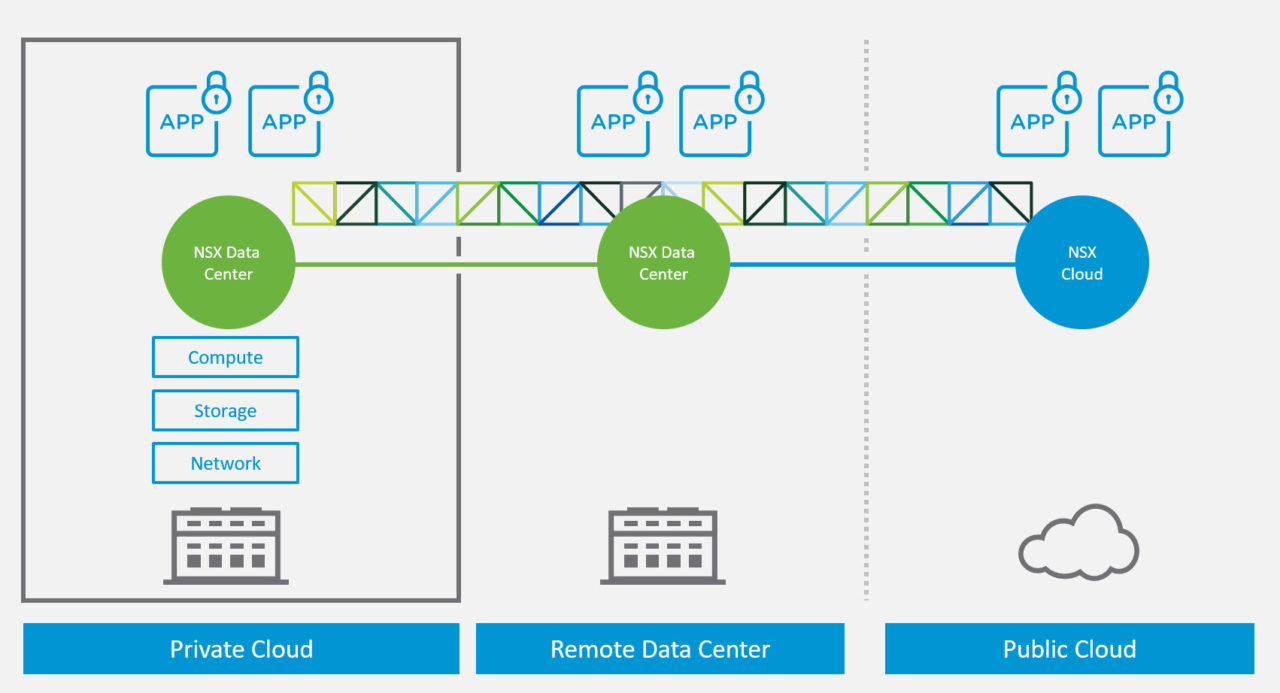

Ook kan met NSX-T Data Center bescherming worden geboden aan containers en zelfs bare metal servers. En deze bescherming houdt niet op bij de randen van het datacenter. Met NSX-T Data Center in combinatie met NSX Cloud is het namelijk mogelijk om ook workloads in de publieke cloud te beschermen op een consistente wijze:

Multi Cloud Networking

De laatste jaren zien we dat organisaties er steeds vaker voor kiezen om meer dan één datacenter in gebruik te hebben. Dit levert voordelen op, zoals het verhogen van de beschikbaarheid voor de interne organisatie en van de dienstverlening naar de buitenwereld. Het is met meerdere datacenters ook mogelijk om uit te wijken als onderdeel van een disaster recovery plan. Als er onvoorziene gebeurtenissen zijn die invloed hebben op de beschikbaarheid van een datacenter, kan in een tweede datacenter of in de cloud gewoon worden doorgewerkt.

Daarnaast zien we dat organisaties graag gebruiken maken van de mogelijkheid om hun applicaties op- en af te schalen op basis van behoefte, bijvoorbeeld naar de cloud.

Het heeft grote voordelen als de connectiviteit en beveiliging op een uniforme wijze kunnen worden gerealiseerd, zonder dat daarvoor allerlei ingewikkelde, hardwarematige netwerkoplossingen in gebruik genomen hoeven te worden.

NSX-T Data Center, eventueel in combinatie met NSX Cloud, biedt de mogelijkheid om meerdere datacenters en cloudlocaties op een uniforme én veilige wijze aan elkaar te koppelen en daarmee één virtueel netwerk te creëren. Daarbij kunnen workloads worden verhuisd van de ene naar de andere locatie, zonder dat het nodig is om daar netwerkwijzigingen voor door te voeren en met behoud van de benodigde beveiliging. Dat kan van datacenter naar datacenter, van datacenter naar cloud (of weer terug), maar ook van de ene cloud naar de andere cloud.

Tot zover het eerste deel van het blog. In het volgende deel bespreken we waarom NSX-T Data Center de ideale oplossing is voor netwerkautomatisering én voor het bieden van netwerk- en beveiligingsfunctionaliteit wanneer gebruik gemaakt worden van cloud native-applicaties, in de vorm van containers.

Mocht u basis van bovenstaande vragen hebben of een keer met mij of een van mijn collega’s van gedachten wilt wisselen over NSX-T Data Center, neem dan vooral contact op met mij of uw accountmanager.